会話にAWS KMSの共通鍵を使用する

前提条件

- 会話 >> 暗号化キー >> 編集 許可

- 会話 >> 暗号化キー >> 意見 許可

AWS KMSで管理される対称鍵は、お客様が保護された会話データの暗号化および復号化を設定することができます。 Genesys Cloudは、KMSにあるお客様の対称鍵からデータ鍵を生成します。 お客様との会話データは、このデータキーで暗号化されています。 会話データを復号化するために、Genesys CloudはKMSに関連するデータ・キーの復号化を要求する。 要求が許可された後、データは復号化される。

- AWSアカウントにカスタマーマネージドキー を作成します。

- 鍵の種類をSymmetric に設定します。

- 鍵の使用方法をに設定する 暗号化・復号化.

- キーポリシーを編集してGenesys Cloudにアクセスを許可し、Genesys CloudがKMSキーにアクセスできるようにします。 アカウントIDには、765628985471 (コア/サテライト地域)を使用する。必要な場合は、FedRAMP地域[US-East-2]のアカウントIDについて、ジェネシスの担当者にお問い合わせください。

- キーポリシーを編集して、Genesys Cloud組織から始まる要求のみを許可するステートメントを含めます。

以下は、キーポリシーステートメントの例です。

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

- Admin > Quality > Encryption Keys をクリックします。

- クリックメニュー>会話インテリジェンス>記録とポリシー>暗号化キー。

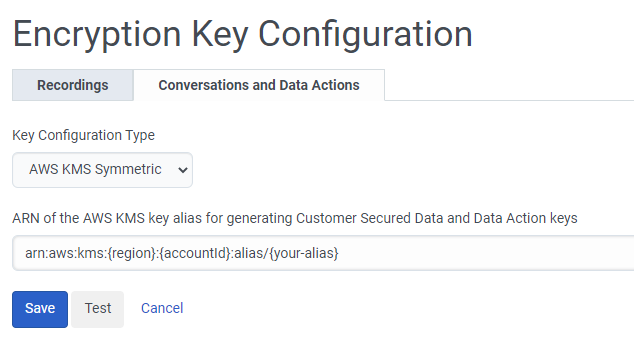

- 選択してください会話タブをクリックして編集。

- Key Configuration Type リストから、AWS KMS Symmetric を選択します。

- KMSキーに関連付けられているエイリアスARNを 生成するためのAWSKMSキーエイリアスのARN 顧客が保護するデータ 鍵 テキストボックス。

キーエイリアスARNは、AWS KMSコンソールで確認できます。"arn:aws:kms:{region}:{accountId}:alias/{your-alias}" のように表示されます。 - Test ボタンをクリックすると、設定を保存せずに検証することができます。 このテストでは、指定したKMSキーからデータキーペアを生成し、テストデータを暗号化、復号化し、テストデータが開始時と同じように出力されたことを保証します。 このテストは、コンフィギュレーションが安全に使用できることを確認するのに役立ちます。

- 保存 をクリックして、設定を保存します。

画像をクリックして拡大します。

メモ:

- 機密性の高い会話データの暗号化を停止するには、鍵設定タイプ リストからなし を選択し、保存 をクリックします。

このアクションは、会話のための暗号化キーの設定を削除します。 - 新しいキーにローテートした場合、Genesys Cloudに新しいキーが反映されるまで最大2時間かかります。

- 古い鍵は少なくとも31日間保存し、既存の顧客保護された会話データを引き続き復号化できるようにします。