OAuthクライアントを作成する

- OAuth > クライアント > 追加する 許可

OAuthクライアントでは、プラットフォームAPIへのリクエスト、Genesys Cloudに対する認証、またはGenesys Cloudとサードパーティシステム間のエンティティの同期を行うことができます。

この手順は、アプリケーションに対してトークンを受け取り、Genesys Cloudにリクエストできるようにするアプリケーションプロバイダ向けです。 プラットフォーム API。 トークンは、アプリがGenesys Cloudデータにアクセスするユーザー権限を表します。 アプリがAPIエンドポイントへのリクエストを承認する必要がある場合に使用されます。 Genesys Cloud Platform APIのリストについては、 APIリソース Genesys Cloud Developer Centerにあります。

- 管理をクリックします。

- 下 統合クリック OAuth。

-

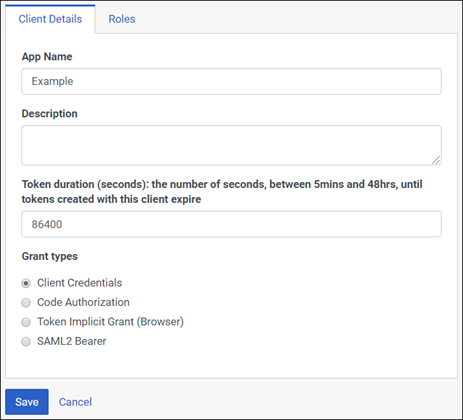

クリック クライアントを追加。 [クライアントの詳細]タブが表示されます。

- 設定 アプリ名 アプリのわかりやすい名前に。この名前は誰かが 承認します このOAuthクライアント。

- (省略可能)にアプリの簡単な説明を入力します。 説明 ボックス。

- 次に、このクライアントで作成されたトークンが期限切れになるまでの期間を設定します。 デフォルトの期間を受け入れるか、300から172800秒の間の値を入力します。 これにより、トークンの有効期間が最大2日以内に設定されます。注意: お客様の組織でHIPAAコンプライアンスが有効な場合、Genesys Cloudは15分のアイドルタイムアウトを強制し、このアイドルタイムアウトはOAuthクライアントが発行するトークンにも適用されます。 詳細については、 HIPAAコンプライアンス。

-

下から選択してください 交付金の種類。 付与タイプは、アプリケーションがアクセストークンを取得する方法を設定します。 Genesys Cloudは、以下にリストされているOAuth2認証付与タイプをサポートしています。 助成金の種類の名前をクリックすると、助成金の種類に関する詳細情報が表示されます。 Genesys Cloud DeveloperCenter。

-

クライアント資格情報の付与: 非ユーザーアプリケーション専用のシングルステップ認証プロセス(Windowsサービスやcronジョブなど)。 クライアントアプリケーションは、アクセストークンと引き換えにOAuthクライアントの認証情報を提供します。 この認証タイプはユーザーのコンテキストにはないため、ユーザー固有のAPI(例:GET / v2 / users / me)にアクセスすることはできません。

SalesforceのGenesys Cloudにロールを割り当てる場合は、も参照してください。 Salesforce用Genesys CloudのOAuthクライアント権限.

-

コード許可付与: ユーザーがGenesys Cloudで認証し、クライアントアプリケーションが認証コードを返す2ステップ認証プロセス。 クライアントアプリケーションはOAuthクライアントの認証情報を提供し、認証コードを使用してアクセストークンを取得します。 認証されたAPI呼び出しを行うときにアクセストークンを使用できます。 これは、最も安全なオプションであり、API要求がサーバー側で行われるWebサイト(ASP.NETやPHPなど)や、シンクライアントがユーザーを認証して認証コードをバックエンドサーバーに渡すデスクトップアプリケーションに最適です認証トークンと交換してAPI要求を行う。

-

暗黙の付与(ブラウザ): ユーザーがGenesys Cloudで認証し、クライアントアプリケーションがアクセストークンを直接返す、1ステップ認証プロセス。 このオプションは、認証コードの付与よりもアクセストークンのセキュリティが低くなりますが、クライアントサイドのブラウザアプリケーション(JavaScriptなど)およびほとんどのデスクトップアプリケーション(例:

-

SAML2 ベアラ: クライアントアプリケーションがベアラトークンを要求するためにSecurity Assertion Markup Language ( SAML )(SAML2)アサーションを使用することができる認証プロセス。 参照してください。 Genesys CloudシングルサインオンおよびIDプロバイダーソリューション

メモ: 単一のコード認証または暗黙の付与タイプをすべてのリージョンで使用できます。

-

-

付与タイプに必要なパラメータを指定します。

-

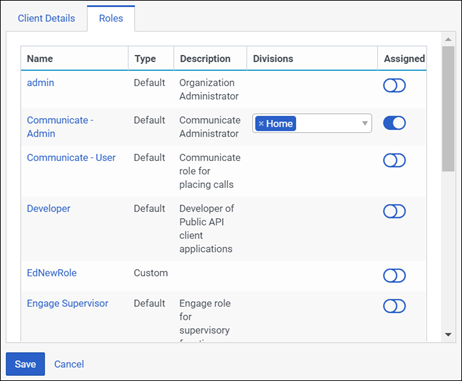

役割: 選択した場合 クライアント資格情報、 クリック 役割 タブ。 これにより、選択可能な役割のリストが開きます。 OAuthクライアント統合でできることを決定するために、最低限の役割セットを割り当てます。

メモ: OAuthクライアントに役割を付与するには、それらの役割をプロファイルに割り当てる必要があります。

また、各役割を 部門. Client Credential Grantの役割にどの部門を関連付けるべきかを決定します。 すべてのClient Credential付与役割は、デフォルトでHome Divisionにスコープされています。 これらの補助金を使用するアプリケーションおよびシステムが適切なデータにアクセスできるように、適切な部門に更新してください。 クライアント資格情報の付与が3人目の相手 or 参加者によって提供されている場合は、3人目の相手 or 参加者に連絡して、付与の使用方法を理解し、役割の部門を適切に更新します。 他の付与タイプがアクセス制御の影響を受けることはありません。

-

許可されたリダイレクトURI( 回線ごとに1つ、最大125): これらは、後続のAPI呼び出しを認証するために後で使用されるアクセストークンと交換するために、許可コードがポストされるURIです。

-

範囲: クライアント資格情報を除くすべての許可の種類には、スコープ設定があります。 [スコープ]ボックスをクリックして、アプリで使用できるスコープのリストを表示します。ベストプラクティスとして、アプリに必要な最小限のスコープのみを選択してください。 スコープについては、 OAuthスコープ デベロッパーセンターで。

-

- クリック 保存する. Genesys Cloudは、クライアントIDとクライアントシークレット(トークン)を作成します。

これで、Genesys Cloud OAuthクライアントを使用する準備ができました。

- OAuth > クライアント > 追加する 許可

どちらの状況でも該当する場合は、Genesys Cloud Embeddable Framework用のOAuthクライアントを作成します。

- あなたはパブリックデプロイメントを実装しています。

- にアクセスするプライベート展開を実装しています getAuthToken framework.jsファイルのmethod。 詳細については、以下を参照してください。 ユーザー.getAuthToken (Genesys Cloud Developer Center)。

OAuthクライアントは、開発者が次の目的で使用できるクライアントIDを生成します。 clientIds framework.jsファイル内。 詳細については、以下を参照してください。 クライアントID (Genesys Cloud Developer Center)。

- 管理をクリックします。

- 下 統合クリック OAuth。

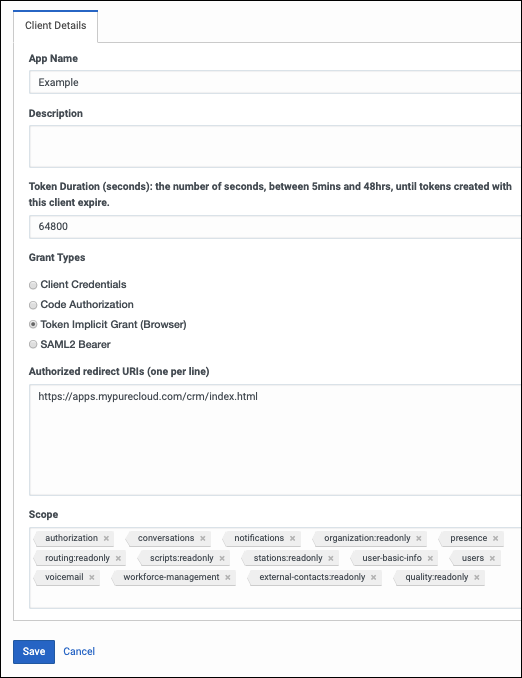

- クリック クライアントを追加。 [クライアントの詳細]タブが表示されます。

- セット アプリ名 アプリのわかりやすい名前に。

App Name は、誰かがこの OAuth クライアントを承認したときに表示される名前です。 詳細については、以下を参照してください。 OAuth クライアントを承認する.

- (省略可能)にアプリの簡単な説明を入力します。 説明 ボックス。

- このクライアントで作成されたトークンが期限切れになるまでの期間を設定します。

デフォルトの期間を受け入れるか、300から172800秒の間の値を入力します。 この期間は、トークンの有効期間を最大2日以内に設定します。

ヒント: Genesysトークン期間を 18 時間 (64800 秒) に設定することをお勧めします。 通常、この期間は、トークンがエージェントの通常の稼働日外に期限切れになります。 - 下 助成金の種類、 選択する 暗黙の付与(ブラウザ).

詳細については、以下を参照してください。 許可 (Genesys Cloud Developer Center)および 助成金 – 暗黙的 (Genesys Cloud Developer Center)。

-

下 許可されたリダイレクトURI、 追加 https://apps.mypurecloud.com/crm/index.html、GenesysCloudリージョンに応じてカスタマイズされます。

- 下 スコープをクリックし、必要なスコープをすべて追加します。 スコープを追加することもできます。

必要なスコープのリストについては、以下を参照してください。 Genesys Cloud組み込みクライアントの管理者要件. スコープの詳細については、以下を参照してください。 OAuthスコープ (Genesys Cloud Developer Center)。

- 保存をクリックします。

Genesys Cloudは、クライアントIDとクライアントシークレットを作成します。

- 開発者に クライアントID。

開発者は、にクライアントIDを追加する必要があります。 clientIds framework.jsファイル内。 詳細については、以下を参照してください。 クライアントID (Genesys Cloud Developer Center)。

統合の詳細については、以下を参照してください。 Genesys Cloud Embeddable Frameworkについて.

- OAuth > クライアント > 追加する 許可

- SCIM統合役割 、あなたに割り当てられたユーザー

SCIM統合が表示されない場合は、デフォルトの役割をGenesys Cloud組織にリストアします。 API Explorerを使用してAPI呼び出しを行います POST / api / v2 / authorization / roles / デフォルト. 詳細については、以下を参照してください。 開発者ツールのクイック・スタート (Genesys Cloud Developer Center)。 API Explorerにアクセスするには、 https:// developer。/ developer-tools /#/ api-explorer.

Genesys Cloud SCIM(アイデンティティ管理)を使用するには、Genesys Cloud OAuthクライアントを作成します。 OAuthクライアントは、ID管理システムに追加するクライアントIDとクライアントシークレットを生成します。

- 管理をクリックします。

- 下 統合クリック OAuth。

- クリック クライアントを追加。 [クライアントの詳細]タブが表示されます。

- セット アプリ名 アプリのわかりやすい名前に。

App Name は、誰かがこの OAuth クライアントを承認したときに表示される名前です。 詳細については、以下を参照してください。 OAuth クライアントを承認する.

- (省略可能)にアプリの簡単な説明を入力します。 説明 ボックス。

- セット トークンの期間.

トークンの期間は、このクライアントで作成されたトークンが期限切れになるまでの期間です。 86,400 というデフォルトの継続時間を受け入れるか、300 ~ 38,880,000 秒の値を入力します。 これにより、トークンの有効期間が最大450日に設定されます。

メモ: あなたがSCIM統合を使用する場合にのみ3888万秒に最大値を設定することができ役割またはカスタム役割まったく同じ権限を持っています。 - 下 助成金の種類、 選択する クライアント資格情報.

- クリック 役割 タブを割り当て SCIM統合 役割 。

重要。- このロールを OAuth クライアントに付与するには、このロールをプロファイルに割り当てる必要があります。

- OAuth クライアントに他のロールを割り当てたり、SCIM 統合ロールに他の権限を割り当てたりしないでください。 他のロールまたは権限を割り当てる場合は、 トークンの期間 ステップ6で設定した値は、デフォルトの86,400秒に戻ります。

- SCIM で管理するすべての部門を含めます。

- 保存をクリックします。

Genesys Cloudは、クライアントIDとクライアントシークレットを作成します。 ID管理システムの構成でこれらの識別子を使用します。

Genesys Cloud SCIM(ID管理)の詳細については、以下を参照してください。 Genesys Cloud SCIM(ID管理)についておよび Genesys Cloud SCIM(ID管理)の概要 (Genesys Cloud Developer Center)。