暗号化キーの概要の記録

Genesys Cloudは、各組織に固有の暗号鍵を使用します。 これらの暗号鍵は、以下の情報への不正なアクセスから録画を保護します。

- コールのレコーディング

- デジタル録音(メール、チャット、メッセージ)

- トランスクリプションが有効な場合、対応する録音のトランスクリプションを表示します。

Genesys Cloudは、以下の暗号化キー管理方法をサポートしています。

- Genesys Cloud Managed Keys: Genesys Cloudは、録画暗号化処理が使用する公開/非公開のKEKキー・ペアを生成して保存します。 この方法では、Genesys Cloudに存在するKEKを管理することができますが、鍵はGenesys Cloudが所有します。 KEKのコピーを保持する必要はない。 復号化された形で録画にアクセスし、再生、ダウンロード、一括エクスポートを行うことができます。

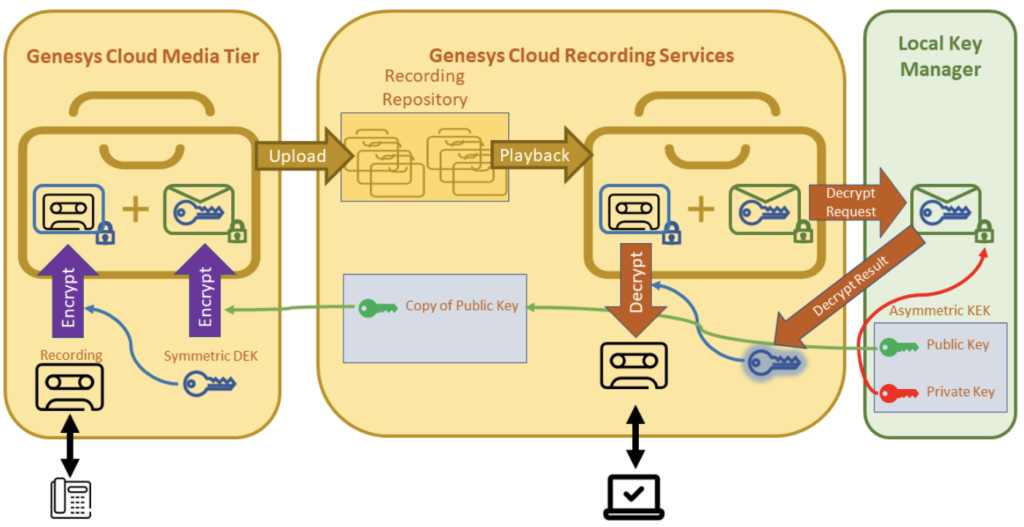

- ローカルキーマネージャー(LKM): あなたの組織は、公開/非公開のKEKキー・ペアを生成し、それを保管するサービスを実装しています。

画像をクリックして拡大します。

LKMと連携する場合、Genesys Cloudは録画の暗号化に同じエンベロープ暗号化技術を使用し、KEKとしてお客様の公開鍵を使用します。 録画を復号化するには、まず暗号化されたDEKをLKMに送り、復号化する。 復号化されたDEKはその後Genesys Cloudに戻り、録画の復号化に使用される。 KEKの秘密鍵はGenesys Cloudに入ることはありません。

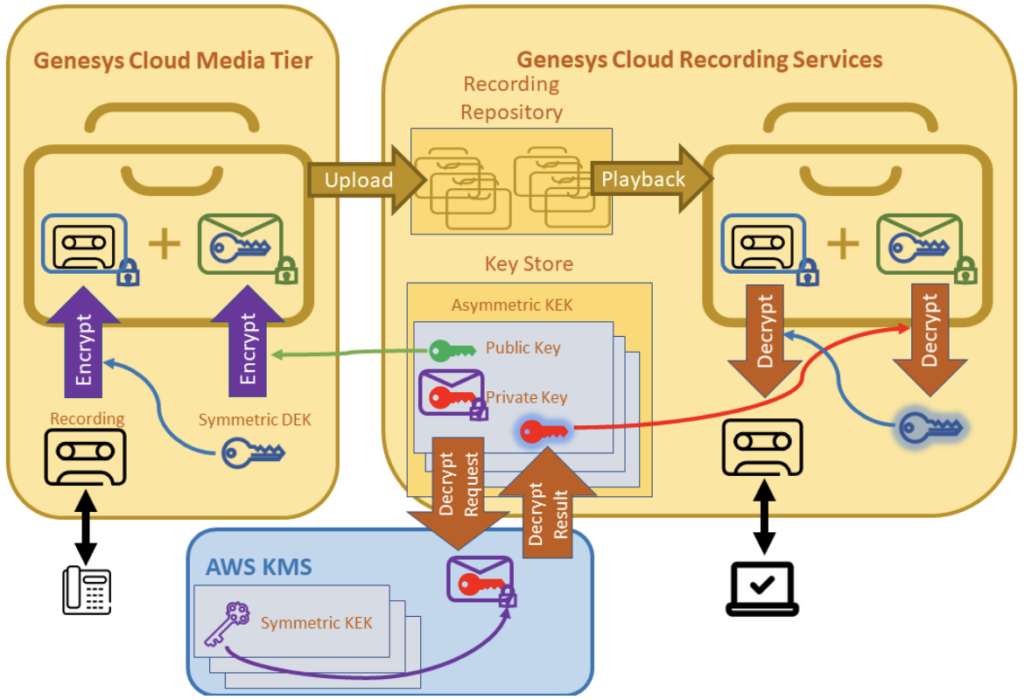

- AWS KMS対称型: お客様の組織は、AWSの鍵管理サービス(KMS)から受け取った対称鍵で、Genesys Cloudが管理するプライベートなKEKキー・ペアを暗号化します。 LKMと同様に、このオプションではGenesys Cloudの録画に対するアクセス制御をアサートすることができます。 Genesys Cloudは、AWS KMSの対称鍵へのアクセスを許可している限り、録画を復号化することができます。

画像をクリックして拡大します。

AWS KMSと連携する場合、 Genesys Cloudは、録画の暗号化に同じエンベロープ暗号化技術を使用しています。 録画の復号化のために、AWS KMS はまず 秘密 KEK 鍵ペア を復号化する。 復号化後、Genesys Cloudはそれを使ってDEKを復号化し、DEKは録画の復号化に使われる。 あなたの対称的なAWS KMSキーはGenesys Cloudに入ることはありません。

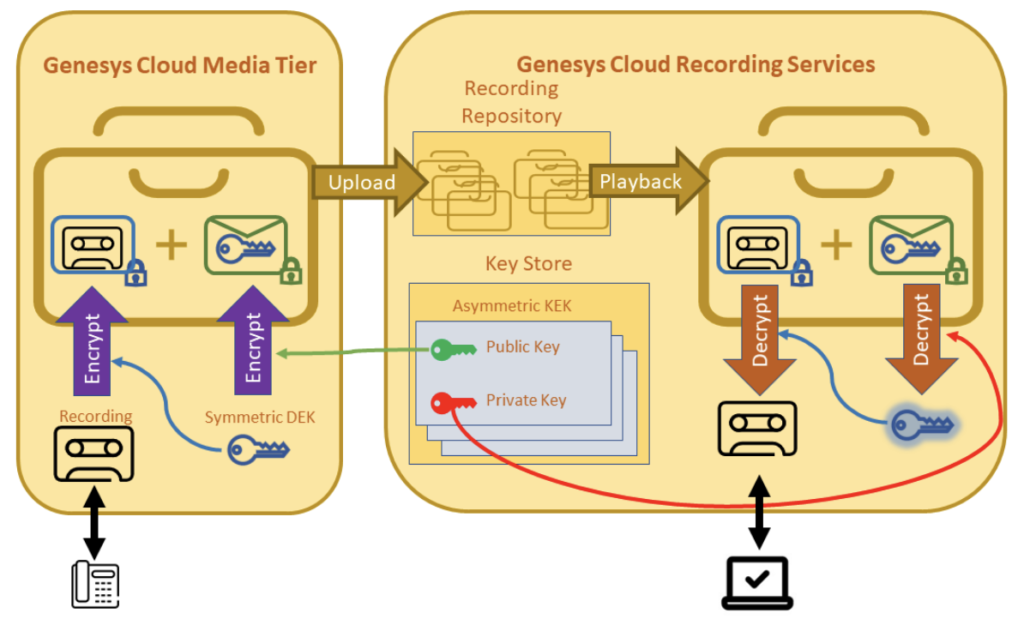

- KEK については、Genesys Cloud は RSA 3072 ビットの公開鍵/秘密鍵ペアを作成します。 公開鍵は、暗号化のために内部で公開される。 秘密鍵は復号化のために使用され、Genesys Cloud内の暗号化サービスから離れることはない。 KEKキーペアの公開鍵と秘密鍵は、数学的にリンクしている。

- DEKについては、Genesys Cloudは録画ごとに異なるAES 256ビット対称鍵を生成します。

- DEKは、KEKキーペアに関連付けられた公開鍵によって暗号化され、対応する秘密鍵によってのみ復号化できる。

Genesys Cloud Media Tierは、システムが録画を作成し、安全に保存する際、上記の暗号化プロセスを遵守します。 このプロセスには、暗号化されたファイルが録画レポジトリにアップロードされる前のメディアティアの中間ストレージが含まれます。 メディア層の仲介ストレージは、Genesys Cloud Voice またはBYOC Cloud で Genesys Cloud 内に、またはBYOC Premises でオンプレミスに設置されます。 長く強力な暗号化キーを使用することで、総当たり攻撃を効果的に防御します。

ユーザーからの録画再生リクエストに対応する場合など、録画の復号化が必要な場合は、録画リポジトリからファイルを取得した後、以下の復号化処理が行われます。

- 暗号化されたDEKは、KEK鍵ペアに対応する秘密鍵を用いて復号化される。

- DEKでは、暗号化された録音を復号化します。

録画を一括エクスポートする際にも、同様の復号処理が行われます。 エクスポートされた録画ファイルは、以前に述べた暗号化キーで暗号化されなくなりました。 ただし、エクスポートされたS3バケットでは、Amazon S3マネージド暗号化キー(SSE-S3)、またはAWS Key Management Service(SSE-KMS)が保管するCustomer Managed Keys(CMKs) 、ポリシーに従ってサーバーサイド暗号化(SSE)が有効になっており、安全性が確保されています。 また、PGP互換の暗号化 を指定して、エクスポートする際にファイルを暗号化することができます。

画像をクリックして拡大します。

暗号化キーを定期的に変更することで、記録されたやりとりの安全性を確保することができます。 この手順では、指定されたキーがアクセスできる録画の数を制限します。

- Genesys Cloud managed keysでは、Encryption Key UIでKEKを変更することができます。 詳細については、 鍵変更スケジュールの変更 および 今すぐ暗号化鍵を変更 を参照してください。

- Local Key Managerでは、キーサービスに存在するキーを変更する必要があります。

- AWS KMS Symmetricでは、AWS KMSで対称鍵を変更し、Encryption Key UI でKEKを変更することができます。 録画にAWS KMSの対称鍵を使用する のAWS KMSの鍵のローテーションのセクションを参照してください。

暗号化キー管理ページにアクセスするには、管理者>品質>暗号化キー。メニュー>会話インテリジェンス>記録とポリシー>暗号化キー。