TLSトランク転送プロトコルの仕様

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

詳細については、非推奨:BYOCクラウドSIP TLS暗号。

BYOC Cloud または BYOC Premises のトランクのトランスポート プロトコルとして TLS を選択すると、TLS over TCP を使用して安全なトランクを作成できます。BYOC のセキュア トランクにより、リモート VoIP エンドポイントは SIP TLS (SIPS) とセキュア RTP (SRTP) を使用して Genesys Cloud と安全に通信できるようになります。安全な VoIP 通話は、通話の制御 (シグナリング) とメディア (オーディオ) の両方を保護します。

詳細については、 トランク転送プロトコルを選択するをご覧ください。

要件

BYOC Cloud 用の安全なトランクを設定するには、通信事業者または電話プロバイダーが、TLS over TCP および SRTP を使用した SIP による安全な VoIP 接続もサポートしている必要があります。BYOCクラウドはセキュアトランクのためにIPSECをサポートしていません。安全な BYOC クラウド トランクの設定は、いくつかの代替設定を除いて、安全でないトランクの設定と似ています。セキュア トランクはそうしますが、接続を成功させるには他の要件も必要です。

接続

通話の発信元デバイスが VoIP 接続を開始します。ただし、両方のVoIPエンドポイントがサーバーとクライアントの両方として機能します。発信(着信)コールと着信(着信)コールの両方に対して、両方のエンドポイントにセキュアTLS接続を設定します。両方の VoIP エンドポイントには、パブリック証明機関によって署名された X.509 証明書が必要であり、各クライアント エンドポイントは、サーバーの証明書に署名した同じ証明機関を信頼する必要があります。両方の接続は一方向またはサーバー側 TLS を使用しますが、相互 TLS (MTLS) はサポートされていません。

BYOC Cloud用のセキュアトランクは、セキュアでない相手と同じVoIPエンドポイントに接続します。 これらの接続アドレスの詳細については、 BYOCクラウドパブリックSIP IPアドレスをご覧ください。

ポートとプロトコルのバージョン

BYOC Cloud は、TLS バージョン 1.2 プロトコルを使用するエンドポイントのみをサポートします。TLS のみのリスナーはホスト ポート 5061 で利用できます。

サポートされているTLS暗号は次のとおりです。

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA*

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256*

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384*

次の TLS 暗号は廃止日までのみサポートされます。

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384*

* 楕円曲線 Diffie-Hellman 一時 (ECDHE) キー交換では、secp384r1 (384 ビット素数体上の NIST/SECG 曲線) 楕円曲線のみがサポートされます。

証明書の信頼

クライアントは、サーバーへの安全な接続を確立するときに証明書の有効性を確認します。 証明書は含まれているキーの正当性を承認します。 有効な証明書は以下を順守します。

証明する機関

信頼できる認証局は、それが有効であるために証明書を発行する必要があります。

顧客エンドポイントはBYOCクラウドエンドポイントを信頼する必要があります。 Genesys Cloudは、公的認証機関であるDigiCertが発行するX.509証明書でBYOC Cloudエンドポイントに署名します。 具体的には、BYOC クラウド エンドポイントに署名するルート証明機関はリージョンごとに分離されており、DigiCert High Assurance EV Root CA または DigiCert Global Root G2/DigiCert Global Root G3 のいずれかによって承認された証明書を使用します。お住まいの地域に適したルート公開鍵証明書を DigiCert からダウンロードできます。

ルート証明書

Genesys Cloud は、秘密キーが変更されると、BYOC Cloud エンドポイント証明書を再生成または置き換えます。予告なしに変更される可能性があるため、サーバー証明書自体を信頼しないことが重要です。問題を防ぐためにルート証明書を信頼するようにカスタマーエンドポイントを設定します。ルート証明書が変更された場合、Genesys Cloudに廃止通知が表示されます。リリースノート。

証明書のファイル形式

ルート CA 証明書は、次の 2 つの異なるファイル形式で使用できます。DER と PEM。これら 2 つのファイル形式には同じデータが含まれていますが、エンコード方法が異なります。ご使用のシステムに最適なファイル形式のみをダウンロードしてください。

- DER 証明書は、Distinguished Encoding Rules(DER)方式でエンコードされ、バイナリ形式となる。 DER 証明書は、Java ベースのシステムでの使用を意図している。

- PEM証明書は、Privacy-Enhanced Mail(PEM)方式でエンコードされ、base64エンコードされたフォーマットである。 PEM証明書は、Unixベースのシステムでの使用を意図している。

地域別認証局

DigiCert High Assurance EV Root CA の証明書を使用する地域は以下の通り:

- アジア・パシフィック(東京)/apne1

- アジア・パシフィック(ソウル)/apne2

- アジア・パシフィック(シドニー)/apse2

- アジア・パシフィック(ムンバイ)/APS1

- カナダ(中部)/cac1

- ヨーロッパ(フランクフルト)/euc1

- ヨーロッパ(アイルランド)/euw1

- ヨーロッパ(ロンドン)/euw2

- 南米(サンパウロ)/sae1

- 米国東部(バージニア北部)/使用1

- 米国東部(オハイオ州)/use2

- アメリカ西部(オレゴン州)/usw2

DigiCert High Assurance EVルートCA証明書を、お使いのシステムに最適なファイル形式でダウンロードする。

DigiCert Global Root G2 証明書を、お使いのシステムに最適なファイル形式でダウンロードしてください。

DigiCert Global Root G3 証明書を、お使いのシステムに最適なファイル形式でダウンロードしてください。

DigiCert Global Root G2 および DigiCert Global RootG3 の証明書を使用するリージョンは以下のとおり:

- アジア・パシフィック(大阪)/apne3

- ヨーロッパ(チューリッヒ)/euc2

- 中東(UAE)/mec1

DigiCert Global Root G2 証明書を、お使いのシステムに最適なファイル形式でダウンロードしてください。

DigiCert Global Root G3 証明書を、お使いのシステムに最適なファイル形式でダウンロードしてください。

BYOCクラウドエンドポイントもカスタマー エンドポイントを信頼する必要があります。 BYOC Cloudエンドポイントがカスタマーのエンドポイントを信頼するには、これらの公的認証局の1つがカスタマーのエンドポイントに署名する必要があります。

- アクタリス

- アマゾントラストサービス

- セルタム

- ドイツテレコム / T-TelSec

- DigiCert / QuoVadis / Symantec / Thawte / Verisign

- Entrust / SSL.com

- グローバルサイン

- ゴーダディ/スターフィールド

- ハリカ

- IdenTrust

- インターネットセキュリティ研究グループ

- ネットワークソリューション

- Sectigo / AddTrust / Comodo / UserTrust

- スイスサイン

- テリア/テリアソネラ

- Trustwave / セキュアトラスト / バイキングクラウド

BYOC クラウド SIP サーバーからセキュアな SIP TLS 接続を受信するすべてのリモートエンドポイン トには、証明書を設定する必要があります。 この証明書は、Genesys Cloud BYOC クラウド SIP サーバが信頼するルート認証局の 1 つが発行する中間認証局によって署名されるか、または一般的に署名されます。 証明書が署名されていない場合、接続は失敗する。 リモート・エンドポイントは、TLSハンドシェイクにおいて、エンドエンティティ証明書とすべての中間認証局を提示すべきである。

| 証明する機関 | ルート証明書のコモンネーム | 件名ハッシュ |

|---|---|---|

| アクタリス |

Actalis 認証ルート CA |

930ac5d2 |

|

アマゾントラストサービス |

Amazon ルート CA 1 |

ce5e74ef |

|

アマゾントラストサービス |

Amazon ルート CA 2 |

6d41d539 |

|

アマゾントラストサービス |

アマゾンルートCA 3 |

8cb5ee0f |

|

アマゾントラストサービス |

Amazon ルート CA 4 |

デ6d66f3 |

|

セルタム |

サータム CA |

442adcac |

|

セルタム |

Certum 信頼ネットワーク CA |

48bec511 |

|

セルタム |

Certum 信頼ネットワーク CA 2 |

40193066 |

|

ドイツテレコム / T-TelSec |

Telekom Security TLS RSA Root 2023 |

7fa05551 |

|

ドイツテレコム / T-TelSec |

Telekom Security TLS ECC Root 2020 |

ddcda989 |

|

ドイツテレコム / T-TelSec |

T-TeleSec グローバルルート クラス 2 |

1e09d511 |

|

ドイツテレコム / T-TelSec |

T-TeleSec グローバルルート クラス 3 |

5443e9e3 |

|

デジサート |

DigiCert グローバルルート CA |

3513523f |

|

デジサート |

DigiCert 高保証 EV ルート CA |

244b5494 |

|

デジサート |

デジサート・グローバルルートG2 |

607986c7 |

|

デジサート |

デジサート・グローバルルートG3 |

dd8e9d41 |

|

デジサート |

デジサートECC P384 ルートG5 |

c1223238 |

|

デジサート |

デジサートRSA4096ルートG5 |

9ccd262b |

|

デジサート |

DigiCert TLS ECC P384 ルートG5 |

9846683b |

|

デジサート |

DigiCert TLS RSA4096 ルート G5 |

d52c538d |

|

デジサート / クオバディス |

QuoVadis ルート CA 2 |

d7e8dc79 |

|

デジサート / クオバディス |

QuoVadis ルート CA 3 |

76faf6c0 |

|

デジサート / クオバディス |

クオバディス ルート CA 1 G3 |

749e9e03 |

|

デジサート / クオバディス |

クオバディス ルート CA 2 G3 |

064e0aa9 |

|

デジサート / クオバディス |

クオバディス ルート CA 3 G3 |

e18bfb83 |

|

デジサート |

thawte プライマリルートCA |

2e4eed3c |

|

デジサート |

thawte プライマリルート CA - G2 |

c089bbbd |

|

デジサート |

thawte プライマリルート CA - G3 |

ba89ed3b |

|

デジサート |

thawte プライマリルート CA - G4 |

854dca2b |

|

デジサート / ベリサイン |

ベリサインClass 3パブリック一次認証局 - G5 |

b204d74a |

|

委託 |

Entrustルート認証局 |

6b99d060 |

|

委託 |

Entrust.net認証局 (2048) |

aee5f10d |

|

委託 |

エントラスト ルート認証局 - EC1 |

106f3e4d |

|

委託 |

エントラスト ルート認証局 - G2 |

02265526 |

|

委託 |

エントラスト ルート認証局 - G3 |

425d82a9 |

|

委託 |

エントラスト ルート認証局 - G4 |

5e98733a |

|

Entrust / SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

Entrust / SSL.com |

SSL.com TLS ECC Root CA 2022 |

865fbdf9 |

|

Entrust / SSL.com |

SSL.com ルート認証局 ECC |

0bf05006 |

|

Entrust / SSL.com |

SSL.com ルート認証局 ECC R2 |

4bfdd847 |

|

Entrust / SSL.com |

SSL.com EV ルート認証局 ECC |

f0c70a8d |

|

Entrust / SSL.com |

SSL.com EV ルート認証局 ECC |

f0c70a8d |

|

Entrust / SSL.com |

SSL.com EV ルート認証局 ECC R2 |

e87bbfa7 |

|

Entrust / SSL.com |

SSL.com EV Root Certification Authority RSA R2 |

06dc52d5 |

|

Entrust / SSL.com |

SSL.com EV Root Certification Authority RSA R3 |

dbb4fd36 |

|

Entrust / SSL.com |

SSL.com ルート証明機関 RSA |

6fa5da56 |

|

Entrust / SSL.com |

SSL.com ルート証明機関 RSA R2 |

92ff47ce |

|

Entrust / SSL.com |

SSL.com TLS ECC Root CA 2022 |

865fbdf9 |

|

Entrust / SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

グローバルサイン |

グローバルサイン・ルートE46 |

フェフド413 |

|

グローバルサイン |

グローバルサイン・ルートR46 |

002c0b4f |

|

グローバルサイン |

GlobalSign ルート CA - R3 |

062cdee6 |

|

グローバルサイン |

GlobalSign ECC Root CA - R4 |

b0e59380 |

|

グローバルサイン |

GlobalSign ECC Root CA - R5 |

1d3472b9 |

|

グローバルサイン |

GlobalSign ルート CA - R6 |

dc4d6a89 |

|

ゴーダディ/スターフィールド |

Go Daddy Class 2 認証機関 |

f081611a |

|

ゴーダディ/スターフィールド |

Go Daddy ルート認証局 - G2 |

cbf06781 |

|

ゴーダディ/スターフィールド |

Go Daddyルート認証局 - G3 |

4b82aaf1 |

|

ゴーダディ/スターフィールド |

Go Daddy ルート認証局 - G4 |

fd8d27e1 |

|

ゴーダディ/スターフィールド |

スターフィールド・クラス2認証機関 |

f387163d |

|

ゴーダディ/スターフィールド |

Starfield ルート認証局 - G2 |

4bfab552 |

|

ゴーダディ/スターフィールド |

Starfield ルート認証局 - G3 |

3661ca00 |

|

ゴーダディ/スターフィールド |

Starfield ルート認証局 - G4 |

978d3d03 |

|

ゴーダディ/スターフィールド |

Starfield Services ルート認証局 - G2 |

09789157 |

|

ゴーダディ/スターフィールド/アマゾントラストサービス |

Starfield Services ルート認証局 |

006016b6 |

|

ハリカ |

HARICA TLS RSAルートCA 2021 |

9f727ac7 |

|

ハリカ |

HARICA TLS ECC ルート CA 2021 |

ecccd8db |

|

IdenTrust |

IdenTrust 商用ルート CA 1 |

ef954a4e |

|

IdenTrust |

IdenTrust Commercial Root TLS ECC CA 2 |

e522e647 |

| インターネット セキュリティ リサーチ グループ (ISRG) |

ISRG Root X1 |

4042bcee |

|

インターネット セキュリティ リサーチ グループ (ISRG) |

ISRG Root X2 |

0b9bc432 |

|

ネットワークソリューション |

Network Solutions認証局 (Dec-2029) |

4304c5e5 |

|

ネットワークソリューション |

ネットワーク・ソリューションズ認証局 (2030年12月) |

4304c5e5 |

|

ネットワークソリューション |

Network Solutions EV SSL CA |

4df989ce |

|

セクチゴ |

AAA証明書サービス |

ee64a828 |

|

セクチゴ |

AddTrust 外部 CA ルート |

157753a5 |

|

セクチゴ |

COMODO ECC認証局 |

8c118 |

|

セクチゴ |

COMODO RSA認証局 |

d6325660 |

|

セクチゴ |

Sectigo Public Server Authentication Root R46 |

9046744a |

|

セクチゴ |

USERTrust ECC 認証局 |

f30dd6ad |

|

セクチゴ |

USERTrust RSA 認証局 |

fc5a8f99 |

|

セクチゴ |

UTN-USERFirst-ハードウェア |

b13cc6df |

|

スイスサイン |

スイスサイン シルバー CA - G2 |

57bcb2da |

|

スイスサイン |

スイスサインゴールドCA - G2 |

4f316efb |

|

スイスサイン |

スイスサインプラチナCA - G2 |

翻訳: |

|

テリア |

TeliaSonera ルート CA v1 |

5cd81ad7 |

|

テリア |

Telia ルート CA v2 |

8f103249 |

|

トラストウェーブ |

セキュアなグローバルCA |

b66938e9 |

|

トラストウェーブ |

SecureTrust CA |

f39fc864 |

|

トラストウェーブ |

Trustwave グローバル認証局 |

f249de83 |

|

トラストウェーブ |

Trustwave グローバル ECC P256 認証機関 |

9b5697b0 |

|

トラストウェーブ |

Trustwave Global ECC P384 認証局 |

d887a5bb |

中間信頼のTLSハンドシェイク

TLSはハンドシェイクを使用して、2つのエンドポイント間の安全な接続をネゴシエートします。 ハンドシェイクは、公的証明書と接続固有の要件の両方を共有します。 クライアントはハンドシェイクを開始し、サーバーから安全な接続を要求します。 サーバーは、独自の署名済み証明書と証明書チェーン内のすべての中間証明書の両方を提供する必要があります。

BYOC クラウド エンドポイントは、TLS ハンドシェイク中にサーバーとして機能するときに、独自のサーバー証明書と証明書チェーン内のすべての中間証明書を提供します。顧客のエンドポイントは、上記の DigiCert ルート証明機関のみを信頼する必要があります。

BYOC Cloudエンドポイントは、上記のプロバイダからのルート認証局証明書のみを信頼します。 カスタマーのエンドポイントは、TLSハンドシェイク中にサーバーとして動作する場合、独自のサーバー証明書と証明書チェーン内のすべての中間証明書機関証明書の両方を提供する必要があります。

サブジェクト名検証

有効な証明書には、クライアントが接続した場所のサブジェクト名(URI)が含まれている必要があります。

セキュア接続のクライアントは、サブジェクト名検証を使用して、リモートエンドポイントが自分自身を予期されるターゲットとして識別していることを確認します。 サーバー証明書に、クライアントが接続されている名前が共通名またはサブジェクト代替名として含まれていない場合、クライアントはその接続を拒否する必要があります。

サブジェクト名の検証が確実に成功するように、BYOC Cloudへの接続は次の表を潜在的なエンドポイントのリストとして使用します。

米国東部(N. バージニア)/ us-east-1

| コモン ネーム |

|---|

|

LB01.VOICE.USE1.PURE.CLOUド lb02.voice.use1.pure.cloud(ピュアクラウド) lb03.voice.use1.pure.cloud(ピュアクラウド lb04.voice.use1.pure.cloud(ピュアクラウド |

USイースト2(オハイオ州)/us-east-2

| コモン ネーム |

|---|

|

lb01.voice.use2.us-gov-pure.cloud lb02.voice.use2.us-gov-pure.cloud lb03.voice.use2.us-gov-pure.cloud lb04.voice.use2.us-gov-pure.cloud |

米国西部(オレゴン)/ us-west-2

| コモン ネーム |

|---|

|

lb01.pc-voice.usw2.pure.cloud lb02.pc-voice.usw2.pure.cloud lb03.pc-voice.usw2.pure.cloud lb04.pc-voice.usw2.pure.cloud |

カナダ(Canada Central)/ ca-central-1

| コモン ネーム |

|---|

|

lb01.pc-voice.usw2.pure.cloud lb02.pc-voice.usw2.pure.cloud lb03.pc-voice.usw2.pure.cloud lb04.pc-voice.usw2.pure.cloud |

南米(サンパウロ)/SAE1

| コモン ネーム |

|---|

|

LB01.VOICE.SAE1.PURE.CLOUD(ピュアクラウド LB02.VOICE.SAE1.PURE.CLOUD(ピュアクラウド LB03.VOICE.SAE1.PURE.CLOUD(ピュアクラウド LB04.VOICE.SAE1.PURE.CLOUD(ピュアクラウド |

EU(アイルランド)/ eu-west-1

| コモン ネーム |

|---|

|

lb01.voice.euw1.pure.cloud lb02.voice.euw1.pure.cloud lb03.voice.euw1.pure.cloud lb04.voice.euw1.pure.cloud |

EU(ロンドン)/ eu-west-2

| コモン ネーム |

|---|

|

lb01.pc-voice.usw2.pure.cloud lb02.pc-voice.usw2.pure.cloud lb03.pc-voice.usw2.pure.cloud lb04.pc-voice.usw2.pure.cloud |

EU(フランクフルト)/ eu-central-1

| コモン ネーム |

|---|

|

LB01.VOICE.EUC1.PURE.CLOUド LB02.VOICE.EUC1.PURE.CLOUD LB03.VOICE.EUC1.PURE.CLOUD(ピュアクラウド LB04.VOICE.EUC1.PURE.CLOUD(ピュアクラウド |

ヨーロッパ(チューリッヒ)/euc2

| コモン ネーム |

|---|

|

LB01.VOICE.EUC2.PURE.CLOUD LB02.VOICE.EUC2.PURE.CLOUD LB03.VOICE.EUC2.PURE.CLOUD LB04.VOICE.EUC2.PURE.CLOUD |

中東(UAE)/mec1

| コモン ネーム |

|---|

|

LB01.VOICE.MEC1.PURE.CLOUD LB02.VOICE.MEC1.PURE.CLOUD LB03.VOICE.MEC1.PURE.CLOUD LB04.VOICE.MEC1.PURE.CLOUD |

アジアパシフィック(東京)/ ap-northeast-1

| コモン ネーム |

|---|

|

LB01.VOICE.APNE1.PURE.CLOUD(ピュアクラウド LB02.VOICE.APNE1.PURE.CLOUD(ピュアクラウド LB03.VOICE.APNE1.PURE.CLOUD(ピュアクラウド LB04.VOICE.APNE1.PURE.CLOUD(ピュアクラウド |

アジア太平洋(ソウル)/ap-northeast-2

| コモン ネーム |

|---|

|

lb01.pc-voice.usw2.pure.cloud lb02.pc-voice.usw2.pure.cloud lb03.pc-voice.usw2.pure.cloud lb04.pc-voice.usw2.pure.cloud |

アジアパシフィック(シドニー)/ ap-southeast-2

| コモン ネーム |

|---|

|

LB01.VOICE.APSE2.PURE.CLOUD(ピュアクラウド LB02.VOICE.APSE2.PURE.CLOUD(ピュアクラウド LB03.VOICE.APSE2.PURE.CLOUD(ピュアクラウド LB04.VOICE.APSE2.PURE.CLOUD(ピュアクラウド |

アジア太平洋(ムンバイ)/ap-south-1

| コモン ネーム |

|---|

|

lb01.pc-voice.usw2.pure.cloud lb02.pc-voice.usw2.pure.cloud lb03.pc-voice.usw2.pure.cloud lb04.pc-voice.usw2.pure.cloud |

アジア・パシフィック(大阪)/apne3

| コモン ネーム |

|---|

|

lb01.pc-voice.usw3.pure.cloud lb03.pc-voice.usw2.pure.cloud lb03.pc-voice.usw3.pure.cloud lb04.pc-voice.usw3.pure.cloud |

パブリック認証局は、トランクのSIP Servers値またはProxies値として使用される共通名またはサブジェクト代替名を使用して、カスタマーエンドポイントX.509証明書に署名する必要があります。 BYOCエンドポイントはホスト名で接続を検証します - IPアドレスは受け入れられません。 BYOCクラウドトランクの詳細については、BYOCクラウドトランクを作成するをご覧ください。

日付検証

有効な証明書は、有効期限内であり、有効期限を過ぎていない必要があります。

X.509証明書には有効期間があります。有効期間は、証明書がいつ受け入れられるかを指定する日付範囲です。 有効期限が近いか、有効期限が近づいた日付に、Genesys Cloudは、延長された検証期間を含む新しい証明書でエンドポイント証明書を更新します。

証明書 失効リスト

有効な証明書は、有効に発行された証明書でなければならず、当局の失効リストに含まれていない必要があります。

公的認証局がX.509証明書に署名するときには、証明書失効リストのアドレスが含まれます。 公的認証局は、失効リストに証明書を追加することにより、有効期限が切れる前に証明書を取り消すことができます。 セキュアクライアントは、接続を確立したときに失効リストを確認し、証明書が有効であることを確認します。 公開鍵認証局は通常、鍵ペアのセキュリティが危険にさらされると、エンドポイントの公開証明書を取り消します。

SIP URI

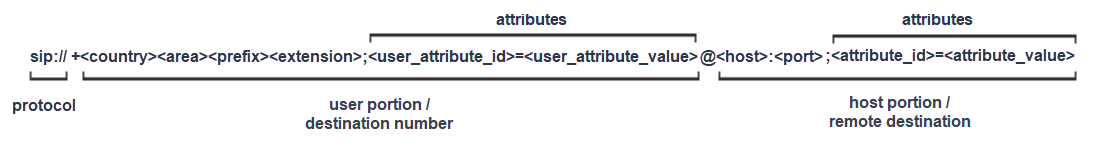

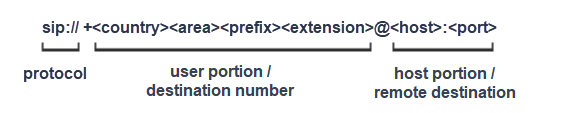

SIP URI は、VoIP エンドポイントを接続するメカニズムです。各VoIPエンドポイントには、それぞれのリモートピアに接続するための対応するSIP URIがあります。URI には、プロトコル、宛先番号、リモート ホストを含む DNS ホスト名の形式で SIP デバイスのリモート アドレスが含まれます。

ホスト名に加えて、URI には接続を制御する属性も含めることができます。URIのユーザー部分とホスト部分に属性を適用します。URI が正しく動作するには、URI の適切な部分に属性を適用する必要があります。

一次属性はトランク選択とトランスポートプロトコルを指定します。 安全な接続では、トランスポートは、 属性 TLSトランスポートプロトコルを指定します。

| 属性 | 属性の場所 | 説明 | 値 |

|---|---|---|---|

| トランスポート | ホスト | 転送プロトコル | UDP | TCP | TLS |

| TGRP | ユーザー | トランクグループラベル | ユーザ定義のインバウンドSIP終了識別子 |

| トランクコンテキスト | ユーザー | トランクグループネームスペース | 地域固有の名前空間 |

詳細については、BYOCクラウドトランクのSIPルーティングを設定するの『受信』セクションを参照してください。

着信SIPルーティング

TLSを使用してBYOC Cloudに安全なSIPを使用する場合、Genesys Cloudでは、インバウンドSIPルーティングにTGRPを使用する各プロキシに一連の異なるURIを使用することをお勧めします。 ただし、インバウンドルーティング方法を選択する際に考慮すべき他の方法がいくつかあります。

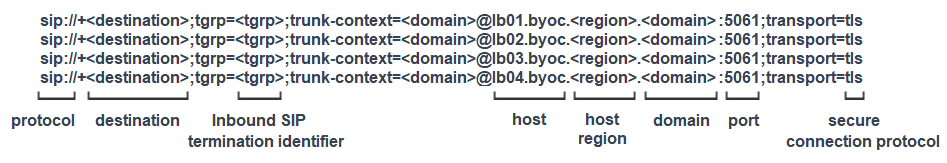

TGRP(トランクグループルーティングプロトコル)

ベスト プラクティスは、SIP URI の属性に基づいてトランクを選択できるため、TGRP 構成を使用することです。TGRP 属性はルーティングを制御するため、要求 URI のホスト名は、X.509 証明書の共通名またはサブジェクト代替名として定義された値に設定されます。この構成により、サブジェクト名の検証が成功します。

DNIS(ダイヤル番号識別サービス)

DNIS ルーティングは、Secure BYOC Cloud トランクで機能する可能性がありますが、サブジェクト名の検証により、このルーティング オプションの実現可能性が制限される可能性があります。キャリアがSIP URIの制御を制限し、代わりにIPアドレスを好む場合は、通常DNISルーティングを使用します。サポートされているホスト名ではなく IP アドレスに直接呼び出しが送信された場合、X.509 証明書のサブジェクト名の検証は失敗します。

FQDN (完全修飾ドメイン名)

FQDNはセキュアBYOCクラウドトランクで動作する可能性があります; FQDNがあるのでしかし、X.509証明書のサブジェクト名の検証が合格しないと予想されるユーザー -defined。 ワイルドカード証明書がサポートできるユーザー -defined名が、理由は、いくつかのSIPデバイスのサポートの欠如の使用されていません。

TLSのSRVレコードが利用可能であり、プロキシ証明書にはSRVレコード名が含まれています。 ただし、公開認証局は、サービス名とトランスポート名のSRVレコードで使用される一般名とサブジェクト代替名にアンダースコア文字を使用することを許可していません。 リモートSIPデバイスが証明書の共通名を検証する場合、ドメイン名のみを検証します。 サービスとトランスポートを含むリソースレコード名全体を検証するわけではありません。

詳細については、BYOCクラウドトランクのSIPルーティングを設定するの『受信』セクションを参照してください。

例

SIP URIを正しく構成するために、次の例はTGRPを使用した接続用です。 この例では、各BYOC SIPプロキシ間でコールを配布するために使用されている、現在必要なすべてのホストエントリを示しています。 また、X.509証明書のサブジェクト名検証に合格するために使用される各プロキシのFQDNホスト名も表示されます。 このプロトコルは、リモートエンドポイントが安全な接続を確実に開始するために提供されています。

BYOC Premises のトランク転送プロトコルとして TLS を選択すると、顧客のエンドポイントと Genesys Cloud Edge の間で直接 TCP 経由の TLS を使用して安全なトランクを確立します。組織固有の認証機関が、各Genesys Cloud Edge TLSエンドポイントに署名するサーバー証明書を発行します。組織のルート証明機関は、SIP サービスを管理する有効な証明書です。

Genesys Cloud内から組織の公開鍵証明書を取得できます。 詳細については、 認証局を設定するをご覧ください。

外部トランク設定でトランスポートとメディアセキュリティ設定を調整できます。 詳細については、 外部トランク設定をご覧ください。